SSL-Verschlüsselung und SEO: Das musst Du wissen!

SSL ist schon seit vielen Jahren ein Teil des Online-Marketings. Die Leute neigen dazu, es mit Online-Sicherheit in Verbindung zu bringen, aber die Wahrheit ist, dass nur wenige wissen, was SSL wirklich ist und was es tut. In diesem Blog-Beitrag schlüsseln wir SSL für Dich auf und beantworten einige wichtige Fragen, darunter wie SSL funktioniert und warum es für SEO so wichtig ist.

Inhaltsverzeichnis

1. Was ist SSL?

SSL ist ein Akronym, das für Secure Sockets Layer steht. Einfach ausgedrückt ist SSL ein Protokoll zur Verschlüsselung der über das Internet übertragenen Kommunikation, welches als Schlüsselkomponente des technischen SEO gilt.

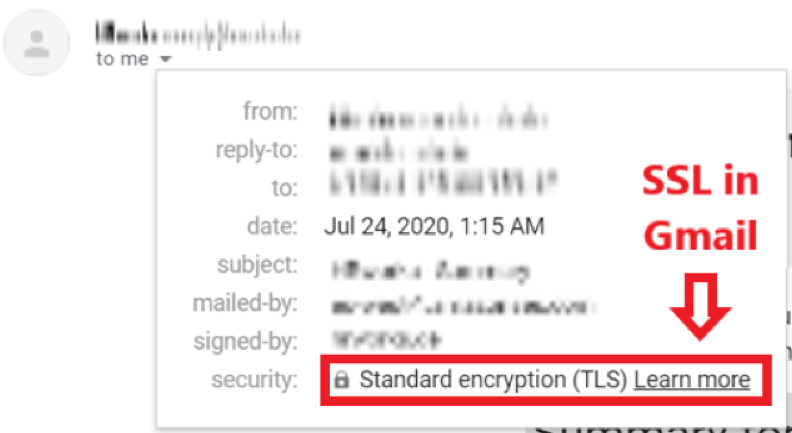

Das SSL-Protokoll kann auf verschiedene Arten der elektronischen Kommunikation angewendet werden. Eine der häufigsten ist die Kommunikation zwischen einer Website (Server) und einem/einer Benutzer:in (Browser). SSL wird jedoch auch zur Verschlüsselung von Kommunikationen verwendet, die über andere Systeme, wie E-Mail- oder Messaging-Anwendungen, übertragen werden. Google Mail zum Beispiel verwendet SSL standardmäßig zur Verschlüsselung von E-Mails. Du kannst Dir das anzeigen lassen, indem Du den Header jeder in Deinem Google Mail-Konto gespeicherten E-Mail überprüfst, wie im folgenden Beispiel gezeigt:

Kostenloses E-Book: 10 goldene SEO-Regeln

Schluss mit den Mythen: Mit diesen 10 Regeln bist Du auf dem sicheren Weg, wenn es um Suchmaschinenoptimierung geht. Jetzt downloaden!

2. Was ist der Unterschied zwischen SSL und TLS?

SSL und TLS: Was ist der Unterschied zwischen den beiden? Dies ist wahrscheinlich eines der Themen, das am meisten Verwirrung gestiftet hat, auch wenn die Antwort ziemlich eindeutig ist. Lass’ es uns Dir erklären.

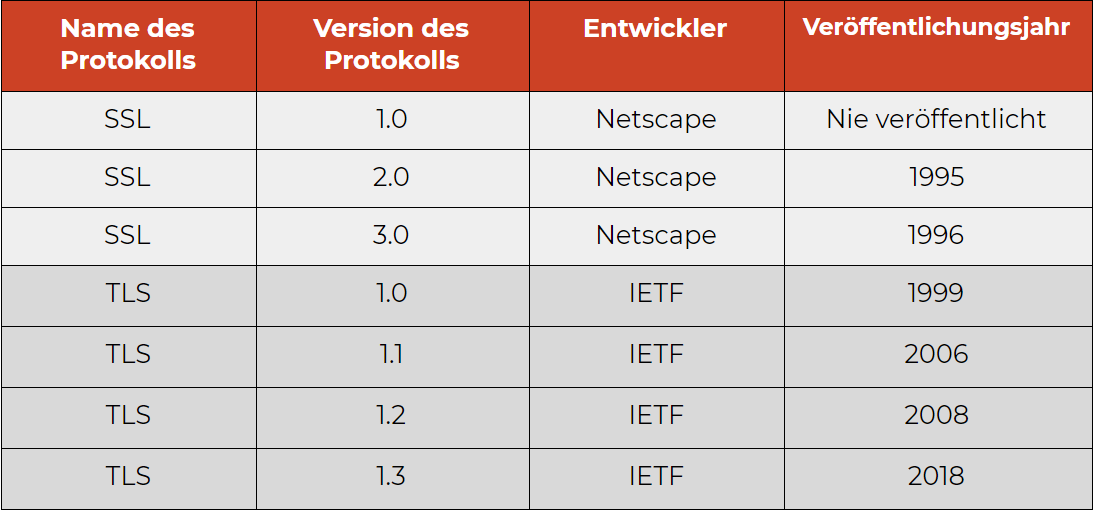

Technisch gesehen existiert SSL nicht mehr. Warum also sprechen Menschen und Unternehmen immer noch darüber? Wir werden diese Frage in wenigen Sekunden beantworten. Zunächst einmal solltest Du wissen, dass SSL ein Verschlüsselungsprotokoll ist, das von Netscape in den 90er Jahren entwickelt wurde. Die erste Version von SSL – SSL 1.0 – wurde aufgrund mehrerer Sicherheitsmängel nie veröffentlicht. Die zweite Version – SSL 2.0 – wurde 1995 veröffentlicht, während die dritte Version – SSL 3.0 – 1996 veröffentlicht wurde.

Nach SSL 3.0 hörte Netscape auf, sich an der Entwicklung des Protokolls zu beteiligen. Seine Rolle wurde von der Internet Engineering Task Force (IETF) übernommen, die 1999 die nächste Version von SSL veröffentlichte. Da Netscape jedoch nicht mehr beteiligt war, wurde der Name des Protokolls von SSL in TLS (Transport Layer Security) geändert. Seitdem sind mehrere TLS Versionen bekannt: die erste – TLS 1.0 – wurde 1999 veröffentlicht; die zweite – TLS 1.1 – wurde 2006 veröffentlicht; zwei Jahre später sollte die dritte Version von TLS – TLS 1.2 – veröffentlicht werden; die neueste Version von TLS – TLS 1.3. – wurde 2018, zehn Jahre nach der Veröffentlichung von TLS 1.2, veröffentlicht. Hier ist eine Tabelle, die Dir hilft, dies besser zu veranschaulichen:

Sind TLS 1.0 und SSL 3.0 völlig unterschiedliche Protokolle? Nein. Tatsächlich sind die Unterschiede zwischen den beiden Protokollen nicht so groß. Stelle Dir TLS als eine Aktualisierung oder einen Nachfolger von SSL vor, nur mit einem anderen Namen.

Wenn es SSL also nicht mehr gibt, warum sagen dann alle immer noch SSL statt TLS? Die Wahrheit ist, dass trotz der Veröffentlichung von TLS 1.0 und seiner weiteren Versionen die Menschen und Unternehmen weiterhin den Begriff SSL verwenden, um sich auf das Protokoll zu beziehen. Kurzum: SSL und TLS sind zu Synonymen geworden.

Wichtiger Hinweis: In diesem Beitrag verwenden wir den Begriff SSL als Synonym für TLS.

3. Ist HTTPS dasselbe wie SSL?

Dies ist eine weitere Frage, die für viel Verwirrung sorgt. Lass’ uns etwas Licht ins Dunkel bringen.

Zunächst einmal sind SSL und HTTPS nicht dasselbe. Wie wir zu Beginn dieses Artikels sagten, ist SSL ein Protokoll, das zur Verschlüsselung der Kommunikation über das Internet verwendet wird. HTTPS hingegen ist die Anwendung von SSL auf das HTTP-Protokoll. Betrachte es so: So wie Wasser für verschiedene Zwecke verwendet werden kann (z.B. zum Gießen von Pflanzen, zum Kochen oder zum Reinigen), kann SSL zur Verschlüsselung von Daten verwendet werden, die durch verschiedene Anwendungen übertragen werden (z.B. Daten, die von einem Browser an einen Server übertragen werden, Daten, die von einem E-Mail-Konto an ein anderes E-Mail-Konto übertragen werden).

Im Falle von HTTPS wird das SSL-Protokoll verwendet, um die Kommunikation zwischen einer Website (Server) und einem/einer Benutzer:in (Browser) zu verschlüsseln. Dazu müssen Website-Besitzer:innen SSL aktivieren, indem er ein sogenanntes SSL-Zertifikat installiert (mehr dazu später).

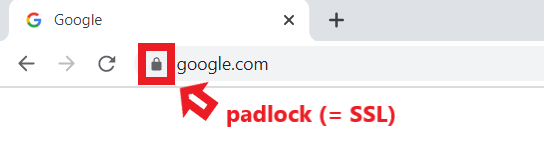

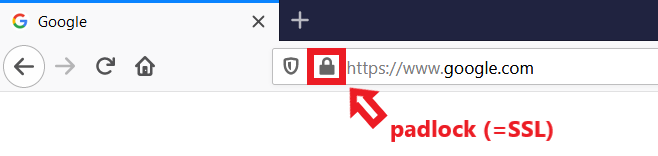

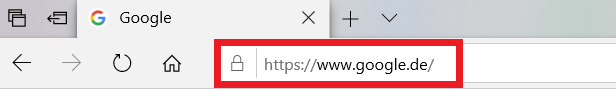

Herauszufinden, ob ein Website-Eigentümer SSL aktiviert hat, ist eigentlich ziemlich einfach. Das Einzige, was dazu nötig ist, ist ein Blick auf die Web-Adressleiste. Wenn neben der URL ein Vorhängeschloss angezeigt wird, bedeutet dies, dass die Website SSL aktiviert hat. Hier ist ein Beispiel von Chrome:

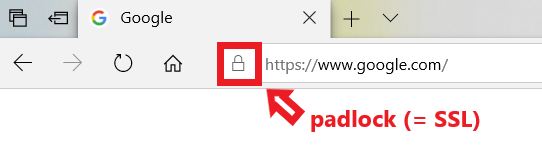

Hier ist das gleiche Beispiel, aber mit Firefox:

Und hier ist das gleiche Beispiel, diesmal mit Microsoft Edge:

Die meisten Browser zeigen an, dass eine Website SSL auf die gleiche Weise aktiviert hat: indem sie ein Vorhängeschloss neben der URL anzeigen. Je nach Art des SSL-Zertifikats, das die Website installiert hat, kann es jedoch Unterschiede geben. Wir werden in einem späteren Abschnitt näher darauf eingehen.

4. Welche Funktionen erfüllt SSL?

Traditionellerweise erfüllt SSL drei Funktionen: Es verschlüsselt die Kommunikation (1), es authentifiziert die Parteien (2) und es gewährleistet die Datenintegrität (3).

Die erste Funktion, die SSL erfüllt, ist die Verschlüsselung der über das Internet gesendeten elektronischen Kommunikation. Wenn also eine dritte Partei eine Kommunikation abfangen würde, wäre das einzige, was diese dritte Partei sehen würde, eine verschlüsselte Nachricht.

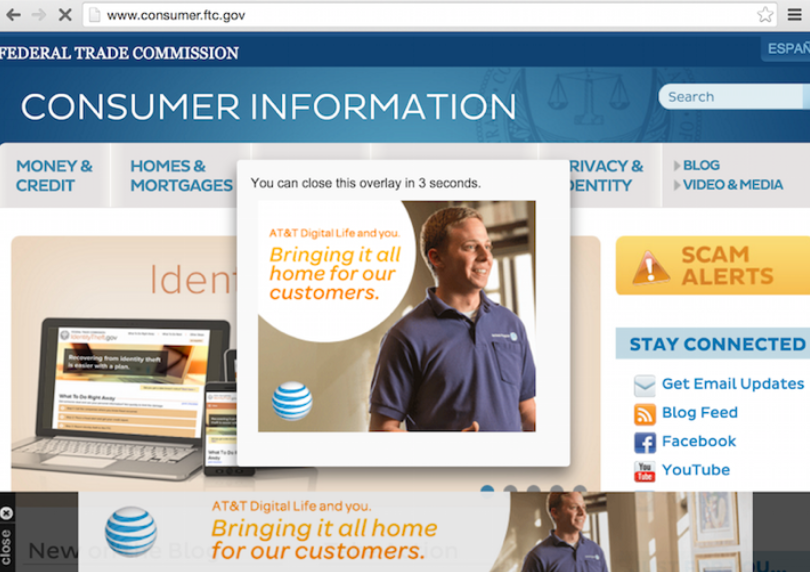

Im Falle von Websites bedeutet SSL, dass die zwischen Benutzer:innen und einer Website ausgetauschten Daten verschlüsselt werden. Dazu gehören unter anderem Daten, die über ein Kontaktformular gesendet oder über einen Chat ausgetauscht werden. Bedeutet dies, dass Websites, die keine Daten sammeln, sich nicht um SSL kümmern sollten? Tatsächlich können Websites ohne SSL Content Injection zum Opfer fallen. Hier speist ein Dritter, ohne die Erlaubnis oder das Wissen des Website-Eigentümers, Inhalte auf eine Website ein Das klassische Beispiel besteht darin, dass ein Internetdienstanbieter Werbung auf eine Website injiziert, die SSL nicht aktiviert hat, wie im folgenden Beispiel:

Die zweite Funktion von SSL besteht darin, die Parteien zu authentifizieren, die eine elektronische Kommunikation austauschen. Dies geschieht durch einen Prozess, der SSL-Handshake genannt wird. Mehr dazu in Abschnitt 6.

Schließlich stellt SSL die Datenintegrität sicher, d.h. es verhindert, dass Dritte eine elektronische Kommunikation manipulieren können, bevor sie ihr Ziel erreicht.

5. Warum ist SSL für SEO so wichtig?

5.1. SSL ist ein Ranking-Faktor

Google ist bestrebt, die besten, aber auch die sichersten Suchergebnisse zu liefern. Aus diesem Grund gab das amerikanische Unternehmen 2014 bekannt, dass HTTPS zu einem Ranking-Signal wird:

“Aus diesen Gründen haben wir in den vergangenen Monaten Tests durchgeführt, um zu prüfen, ob Websites sichere, verschlüsselte Verbindungen als Signal in unseren Such-Ranking-Algorithmen verwenden. Wir haben positive Ergebnisse gesehen, also haben wir damit, HTTPS als Ranking-Signal zu verwenden. Im Moment ist es nur ein sehr leichtgewichtiges Signal – es betrifft weniger als 1 % der globalen Abfragen und hat weniger Gewicht als andere Signale, z. B. qualitativ hochwertige Inhalte -, während wir den Webmastern Zeit geben, auf HTTPS umzustellen. Aber im Laufe der Zeit werden wir vielleicht beschließen, es zu verstärken, denn wir möchten alle Website-Besitzer ermutigen, von HTTP auf HTTPS umzustellen, damit alle sicher im Web sind.”

Bedeutet dies, dass Websites mit HTTPS deutlich besser abschneiden als HTTP Websites? Die Forschung scheint dies auszuschließen. In diesem Beitrag analysiert Neil Patel zum Beispiel mehrere Studien und kommt zu dem Schluss, dass es nur eine geringe Korrelation zwischen der Einführung von HTTPS und dem Erreichen besserer Rankings gibt.

Website-Eigentümer:innen sollten HTTPS jedoch nicht vernachlässigen, insbesondere wenn Du bedenkst, dass es als Tiebreaker fungieren kann. Dies wurde von Gary Illyes von Google im Jahr 2015 bestätigt. Seiner Meinung nach wird die Website mit HTTPS besser platziert, wenn zwei Websites Signale gleicher Qualität zeigen. Jedoch hat nur eine von ihnen HTTPS aktiviert.

Gibt es also einen Grund, nicht auf HTTPS umzusteigen? Eigentlich nicht. Tatsächlich sollte ein Ranking-Signal Grund genug sein.

82% der Internetuser:innen vermeiden Webseiten, die nicht sicher sind.

Quicksprout, 2020

Wenn auch Deine Website noch immer nur unter HTTP verfügbar ist, solltest Du die Umstellung jedoch so schnell wie möglich vornehmen. Falls Du Hilfe bei der Umstellung benötigst, kannst Du hier nachlesen, wie Du in 8 einfachen Schritten von HTTP zu HTTPS wechseln kannst.

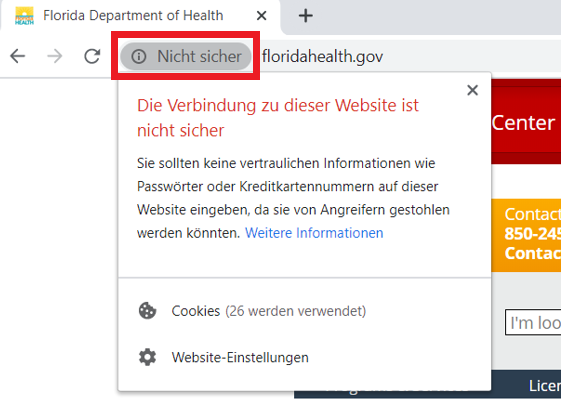

5.2. Kein SSL zu haben, kann Deine Nutzer:innen vertreiben

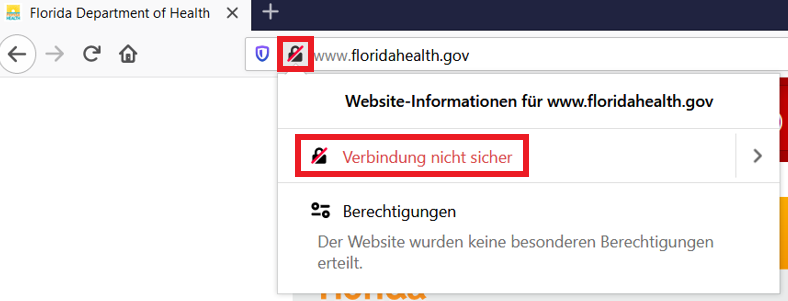

Abgesehen davon, dass SSL ein Ranking-Signal ist, hat es mehrere andere Vorteile. Der vielleicht wichtigste ist, dass es die Nutzer:innen daran hindert, wegzulaufen. Der Grund dafür ist, dass Websites ohne SSL in der Regel von den Browsern als unsicher gekennzeichnet werden. Hier ist ein Beispiel von Chrome:

Und hier ist das gleiche Beispiel mit Firefox:

Kurz gesagt: SSL wird wahrscheinlich die Absprungrate auf Deiner Website verringern, wenn Du Dich für den Wechsel entscheidest.

Aber ist die Bounce-Rate der einzige KPI, der von einem Wechsel von HTTP zu HTTPS beeinflusst wird? Wahrscheinlich nicht. Alles, was die Benutzer:innen auf Deiner Website tun, wird ebenfalls betroffen sein. Dazu gehört auch die Lead-Generierung, insbesondere dann, wenn Dein Lead-Generierungsprozess die Angabe persönlicher Daten erfordert (z.B. das Einreichen eines Kontaktformulars, die Durchführung einer Zahlung). Würdest Du Dich nicht auch sicherer fühlen, wenn Du Deine Kreditkartennummer an eine Website weitergibst, die als sicher gekennzeichnet ist? Auch die Daten untermauern diese Annahme: Laut einer Studie von GlobalSign würden nicht weniger als 84% der Benutzer:innen einen Kauf auf einer nicht-HTTPS-Website abbrechen.

6. Wie funktioniert SSL?

Der Prozess der Verschlüsselung der Kommunikation zwischen einem Server und einem Browser beginnt mit dem sogenannten SSL-Handshake.

Die erste Stufe eines SSL-Handshakes basiert auf einer asymmetrischen Verschlüsselung (auch „Public-Key-Verschlüsselung“ genannt). Bei der asymmetrischen Verschlüsselung wird ein öffentlicher Schlüssel vom Server erzeugt und vom Browser zur Verschlüsselung der Kommunikation verwendet. Wie der Name schon sagt, wird der öffentliche Schlüssel öffentlich gemacht. Die mit dem öffentlichen Schlüssel verschlüsselten Nachrichten können jedoch nur mit einem privaten Schlüssel entschlüsselt werden. Dieser private Schlüssel wird vom Server geheim gehalten und nicht an Dritte weitergegeben.

Wie funktioniert also ein SSL-Handshake genau? Hier eine kurze Beschreibung:

- Zuerst baut der Browser eine Verbindung mit dem Server auf, der die Website hostet, und fordert ihre Identifizierung an.

- Als Nächstes sendet der Server eine Kopie seines SSL-Zertifikats und einen öffentlichen Verschlüsselungsschlüssel.

- Anschließend verifiziert der Browser das SSL-Zertifikat des Servers und verwendet den öffentlichen Verschlüsselungsschlüssel zur Erstellung eines Sitzungsschlüssels. Dieser Sitzungsschlüssel wird dann an den Server gesendet.

- Zuletzt entschlüsselt der Server den Sitzungsschlüssel mit seinem privaten Schlüssel. Ist dies geschehen, sendet der Server mit Hilfe des Sitzungsschlüssels eine Bestätigungsnachricht an den Browser.

Nachdem der Server die Bestätigungsnachricht an den Browser gesendet hat, wird die gesamte Kommunikation zwischen den beiden mit symmetrischer Verschlüsselung verschlüsselt. Im Gegensatz zur asymmetrischen Verschlüsselung wird bei der symmetrischen Verschlüsselung die gesamte Kommunikation mit dem gleichen Verschlüsselungsschlüssel ver- und entschlüsselt.

Die sichere Verschlüsselung Deiner Webseiten gehört unter anderem zu einer laufenden SEO-Beratung.

Warum beginnt SSL mit der asymmetrischen Verschlüsselung und geht dann zur symmetrischen Verschlüsselung über? Der Grund ist einfach zu verstehen: Die Verwendung der asymmetrischen Verschlüsselung für die gesamte Kommunikation würde zu viel Rechenleistung erfordern.

7. SSL-Zertifikate

7.1. Was ist ein SSL-Zertifikat?

Ein SSL-Zertifikat ist eine digitale Datei, die die Kommunikation zwischen einer Website und Benutzer:innen verschlüsselt. Damit dies möglich ist, muss das SSL-Zertifikat auf dem Server installiert sein, auf dem die Website gehostet wird.

7.2. Welche Arten von SSL-Zertifikaten gibt es?

SSL-Zertifikate können anhand von drei Kriterien klassifiziert werden: ihre Validierungsstufe (1), die Anzahl der Domains, die sie abdecken (2) und die Behörde, die sie ausstellt (3).

In Bezug auf das Validierungsniveau gibt es die folgenden SSL-Zertifikate:

- Domain Validated (DV)-Zertifikate. Diese Zertifikate sind am billigsten und am einfachsten zu erhalten, da sie nur eine Überprüfung des Domaineigentums erfordern, um ausgestellt zu werden.

- Organization Validated (OV)-Zertifikate. Diese Zertifikate sind etwas teurer als DV-Zertifikate und benötigen etwas länger, um sie zu erhalten (zwischen 1 und 3 Tagen). Der Grund dafür ist, dass neben dem Domainbesitz auch die Identität der Organisation, die die Domain besitzt, überprüft wird.

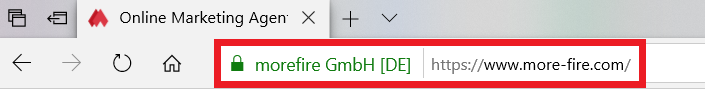

- Extended Validation (EV)-Zertifikate. Dies sind bei weitem die teuersten SSL-Zertifikate. Es dauert in der Regel 1 bis 2 Wochen um eines zu erhalten. Neben dem Besitz der Domain wird auch die Identität der Organisation, die Eigentümerin der Domain ist, gründlich überprüft. Der Domaininhaber ist verpflichtet, eine Reihe von Rechtsdokumenten mit der Behörde, die das Zertifikat ausstellt, zu teilen und einen Vertreter zu empfangen.

Beachte, dass einige Browser die Webadressleiste je nach Validierungsstufe des Zertifikats unterschiedlich anzeigen können. Chrome und Firefox machen beispielsweise keinen Unterschied. Microsoft Edge unterscheidet jedoch zwischen EV-Zertifikaten und DV- oder OV-Zertifikaten. Hier siehst Du zum Beispiel, wie ein OV-Zertifikat in Edge angezeigt wird:

Und so zeigt Edge die Adressleiste an, wenn eine Website über ein EV-Zertifikat verfügt:

Hinsichtlich der Anzahl der Domains, die sie abdecken, gibt es folgende SSL-Zertifikate:

- Single-Domain-Zertifikate. Diese Zertifikate decken nur einen Domainnamen und innerhalb dieses Domains nur eine Subdomain ab (z.B. www.example.com). Single-Domain-Zertifikate sind mit Domain, Organisation und erweiterter Validierung erhältlich.

- Wildcard-Zertifikate. Ähnlich wie Single-Domain-Zertifikate decken Wildcard-Zertifikate nur einen Domainnamen ab. Sie decken jedoch mehrere Subdomänen innerhalb einer Domäne ab (z. B. www.example-com, mobile.example.com, support.example.com). Wildcard-Zertifikate sind nicht mit erweiterter Validierung verfügbar.

- Multi-Domain-Zertifikate (auch „Unified-Communications-Zertifikate“ oder „Subject-Alternative-Name-Zertifikate“ genannt). Diese Zertifikate decken mehrere Domainnamen und mehrere Subdomains innerhalb dieser Domains ab. Multi-Domain-Zertifikate sind mit Domain, Organisation und erweiterter Validierung erhältlich.

Zuletzt können SSL-Zertifikate, abhängig von der Behörde, die sie ausstellt, sein:

- Von einer Zertifizierungsstelle (Certificate Authority, CA) ausgestellte Zertifikate. Diese werden von einer dritten und unabhängigen Partei ausgestellt. Beispiele für Zertifizierungsstellen sind DigiCert, Sectigo oder Let’s Encrypt.

- Selbstsignierte Zertifikate. Diese Zertifikate werden vom Website-Eigentümer selbst und nicht von einer dritten Partei ausgestellt. Da die meisten Browser jedoch nur SSL-Zertifikaten vertrauen, die von einer Zertifizierungsstelle ausgestellt wurden, werden selbstsignierte Zertifikate nicht empfohlen.

Du willst mehr zum Thema SEO erfahren? Dann findest du hier unseren SEO-Ratgeber!

7.3. Wie viel kostet ein SSL-Zertifikat?

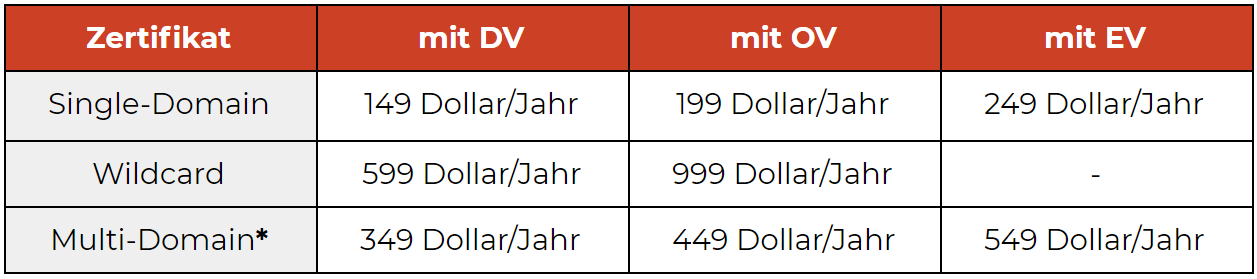

Der Preis eines SSL-Zertifikats hängt im Wesentlichen von zwei Faktoren ab: ihrem Validierungsgrad und der Anzahl der Domains, die sie abdecken.

Wir haben uns die von Sectigo, einer der beliebtesten Zertifizierungsstellen, angebotenen Preise angesehen und haben eine kurze Übersicht erstellt:

Wichtiger Hinweis: Die oben aufgeführten Preise entsprechen den günstigsten Optionen und enthalten keine Rabatte, die beim Kauf eines Zertifikats für mehrere Jahre gewährt werden.

Umfasst drei Domains.

7.4. Gibt es kostenlose SSL-Zertifikate?

Wenn die im vorigen Abschnitt aufgeführten Preise Dein Budget übersteigen, hast Du Glück: Es gibt auch kostenlose SSL-Zertifikate!

Bevor Du Dich entscheidest, ein kostenloses SSL-Zertifikat zu installieren, musst Du Dich vergewissern, dass Dein Hosting-Provider es akzeptiert. Andererseits musst Du beachten, dass kostenlose SSL-Zertifikate ein kurzes Ablaufdatum haben (normalerweise 60 bis 90 Tage). Das heißt, dass Du sie von Zeit zu Zeit erneuern musst. Du musst das Zertifikat selbst installieren, stelle also sicher, dass Du weißt, wie oder stelle jemanden ein, der das für Dich erledigen kann.

Wo kannst Du ein kostenloses SSL-Zertifikat erhalten? Hier sind drei der beliebtesten Optionen:

- Let’s Encrypt. Let’s Encrypt ist eine Zertifizierungsstelle (CA), die kostenlose SSL-Zertifikate anbietet, darunter Single-Domain-, Wildcard- und Multi-Domain-Zertifikate. Viele Hosting-Provider bieten Website-Besitzern die Möglichkeit, ein Let’s Encrypt-Zertifikat von cPanel zu installieren, was den gesamten Prozess sehr erleichtert.

- SSL For Free. Die Installation eines Zertifikats von SSL For Free ist normalerweise ziemlich einfach. Wir empfehlen jedoch, nach einer Anleitung zu suchen, wenn Du Dir nicht ganz sicher bezüglich der Installation bist. Wenn Deine Website bei GoDaddy gehostet wird, kannst Du Dir dieses Video ansehen.

- Cloudflare. Cloudflare bietet auch SSL-Zertifikate zum Nulltarif an. Wie bei SSL For Free empfehlen wir Dir, nach einem Tutorial zu suchen, wenn Du mit dem Installationsprozess Schwierigkeiten hast. Für GoDaddy-Benutzer:innen solltest Du Dir unbedingt dieses Video ansehen.

Zusätzlich zu den oben aufgeführten Optionen solltest Du beachten, dass viele Hosting-Provider wie Siteground oder Inmotion-Hosting ein kostenloses SSL-Zertifikat in ihren Paketen bereitstellen. Diese Zertifikate werden in der Regel von Let’s Encrypt ausgestellt und können einfach mit wenigen Mausklicks installiert werden.

7.5. Verschlüsselungsstärke und Protokollunterstützung

Innerhalb von SSL gibt es zwei Themen, die manchmal Verwirrung stiften: Verschlüsselungsstärke und Protokollunterstützung.

Die Verschlüsselungsstärke bezieht sich darauf, wie stark der Verschlüsselungsschlüssel ist. Die meisten SSL-Zertifikatsanbieter bieten Zertifikate mit einer Verschlüsselungsstärke von 256 Bit an. Ob eine 256-Bit-Verschlüsselung verwendet werden kann, hängt jedoch vom Server und vom Browser ab. Zum Beispiel: Wenn der Server mit 256-Bit-Verschlüsselung umgehen kann, der Browser aber nicht, funktioniert der Verschlüsselungsprozess nicht. Beide müssen damit umgehen können. Aus diesem Grund sagen viele Anbieter von SSL-Zertifikaten, dass sie die Verschlüsselungsstärke auf 128-Bit-Verschlüsselung herabsetzen werden, wenn Server und Browser die 256-Bit-Verschlüsselung nicht unterstützen.

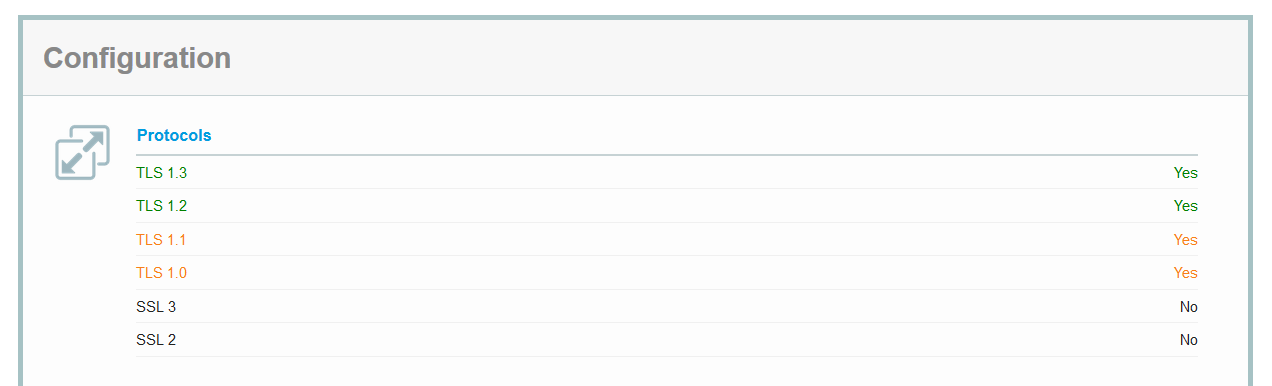

Auf der anderen Seite können Websites mehrere Protokolle unterstützen. Um herauszufinden, welche Protokolle Deine Website unterstützt, führe einfach einen Scan mit dem Tool SSL Labs durch. Hier ist das Ergebnis für www.more-fire.com:

Wie Du sehen kannst, kann unsere Website bis zu 4 Protokolle unterstützen (TLS 1.0, TLS 1.1, TLS 1.2 und TLS 1.3).

Warum unterstützen Websites mehrere Protokolle? Der Grund ist einfach: Nicht alle Server oder Browser unterstützen möglicherweise die neueste Protokollversion. Wenn in diesem Sinne ein Server TLS 1.3 und TLS 1.2 unterstützt, der Browser aber nur TLS 1.2, ist der Aufbau einer verschlüsselten Verbindung zwischen den beiden Protokollen mit TLS 1.2 immer noch möglich.

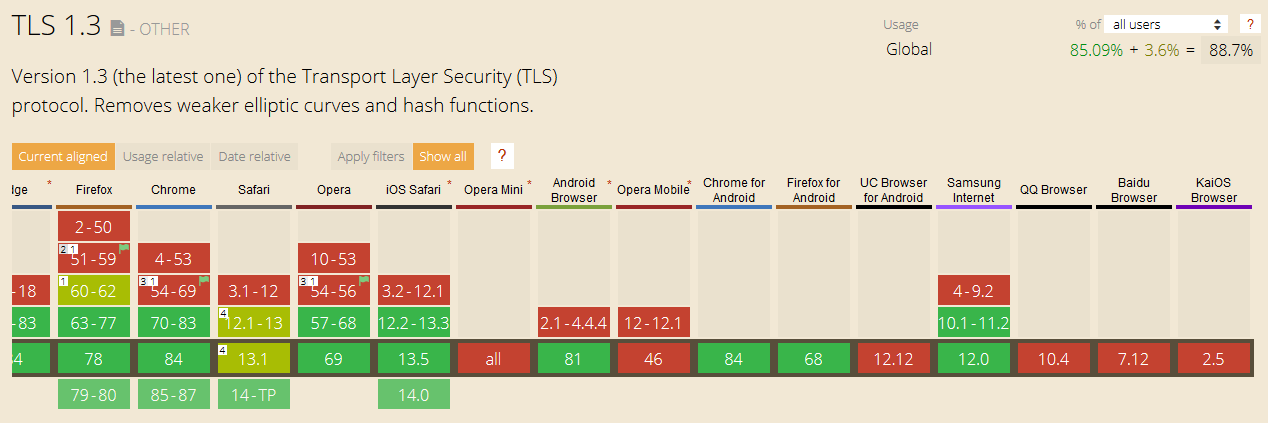

Bis jetzt unterstützen nicht alle Browser TLS 1.3. Dazu gehören Baidu, Opera Mini, Opera Mobile oder KaiOS:

8. SSL und Mixed Content

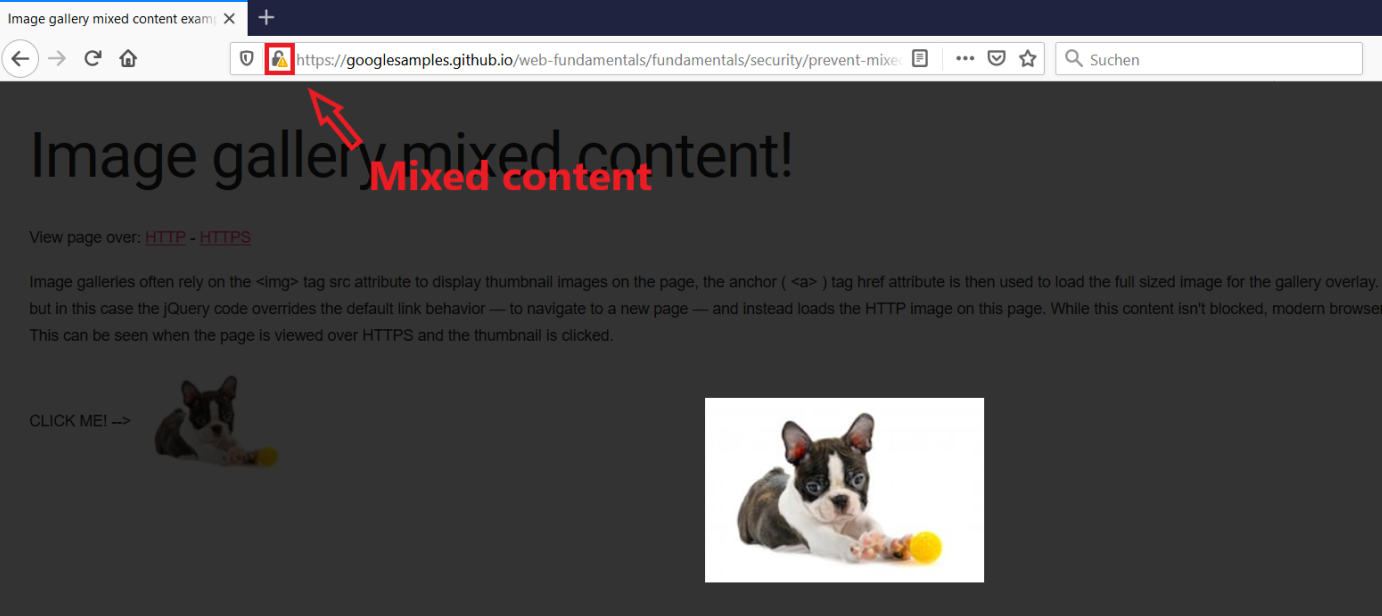

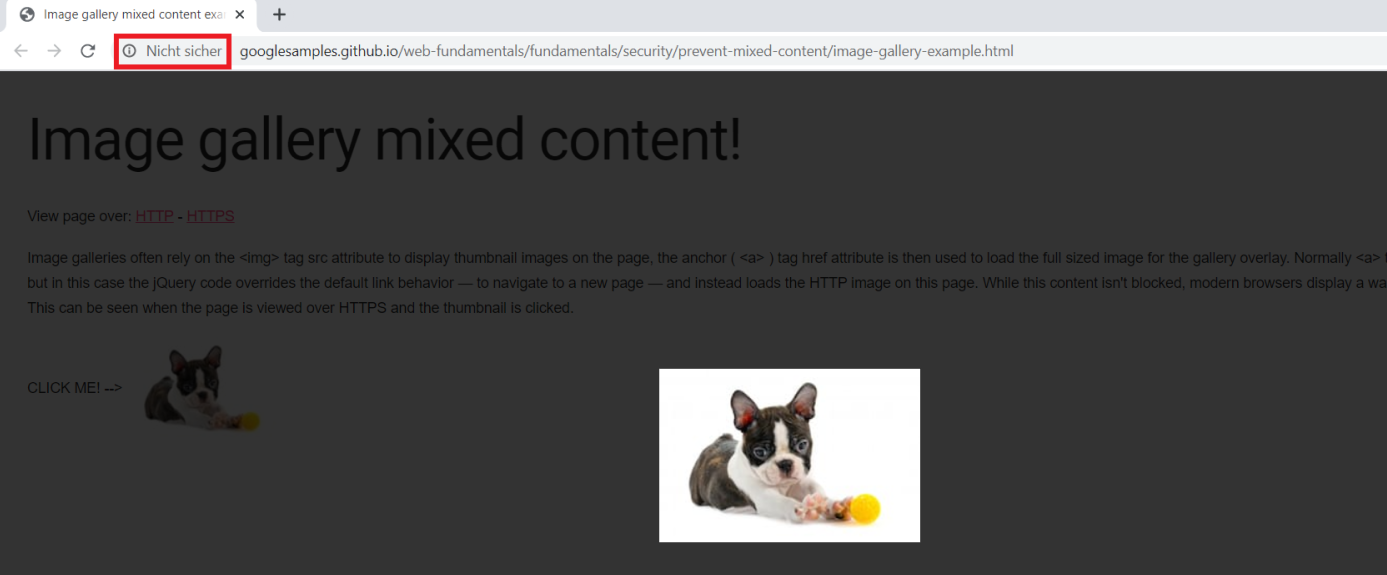

Mixed Content tritt auf, wenn eine Website Inhalte anbietet, die sowohl in HTTP als auch in HTTPS verfügbar sind. Websites, die Inhalte von Drittanbietern über HTTP hosten, sind das klassische Beispiel.

Die Art und Weise, wie Browser auf Mixed Content aufmerksam machen, ist sehr unterschiedlich. In Firefox wird z. B. ein Vorhängeschloss mit einem Warnzeichen in der Adressleiste angezeigt:

In Chrome ist die Seite jedoch als unsicher gekennzeichnet:

Beide Beispiele stammen von Google, das Mixed Content sehr ernst nimmt. Tatsächlich kündigte Google Ende 2019 an, dass Chrome damit beginnen würde, HTTP-Ressourcen, die auf HTTPS-Webseiten gehostet werden, zu blockieren:

“Heute kündigen wir an, dass Chrome schrittweise dafür sorgen wird, dass https:// Seiten nur sichere https:// subresources laden können. In einer Reihe von Schritten, die im Folgenden erläutert werden, werden wir standardmäßig damit beginnen, Mixed Content (unsichere http:// subresources auf https:// Seiten) zu blockieren. Diese Änderung wird den Datenschutz und die Sicherheit der Benutzer im Web verbessern und den Benutzern eine klarere Browser-Sicherheits-UX bieten”.

Wenn Deine Website Elemente sowohl in HTTP als auch in HTTPS hostet, stelle sicher, dass die HTTP-Elemente entfernt oder in HTTPS verfügbar gemacht werden. Wenn Du Hilfe benötigst, um Probleme mit Mixed Content zu finden und zu beheben, stellt Google diesen sehr hilfreichen Leitfaden zur Verfügung.

9. SSL und die DSGVO

Nicht zuletzt hast Du Recht, wenn Du Dich fragst, ob SSL Dir bei Deinen Bemühungen um die Einhaltung der DSGVO helfen kann!

Die europäische Verordnung verpflichtet Unternehmen, technische und organisatorische Maßnahmen zu ergreifen, um die Sicherheit der persönlichen Daten zu gewährleisten, wie die Verschlüsselung. Wenn Deine Website persönliche Daten verarbeitet, solltest Du SSL in diesem Sinne als einen ersten und grundlegenden Schritt zur Einhaltung der Vorschriften betrachten.

Kostenloses E-Book: SEO Relaunch

Ein Relaunch ist braucht viele Ressourcen und kostet Kraft. Wie er dennoch zum Erfolg wird, erfährst Du in diesem E-Book!

Fazit

Als Schlüsselkomponente des technischen SEO bietet SSL den Website-Besitzern mehrere Vorteile. Dazu gehören die Verschlüsselung der Kommunikation zwischen Server und Browser sowie eine leichte Verbesserung der Rankings. Da andererseits SSL-Zertifikate zu geringen oder gar keinen Kosten erworben werden können, ist das Fehlen eines solchen Zertifikats keine Entschuldigung mehr.